Cybersécurité : quand elle devient un levier de décision stratégique

Cybersécurité : quand elle devient un levier de décision stratégique

Salle de réunion. À ce moment précis où le Directeur Général fait glisser le plan stratégique 2026–2030 au centre : objectifs de croissance, priorités, acquisitions possibles… puis le plan d’investissements associé.

Et, au milieu de tout ça — sans être invité — le risque cyber.

Ce n’est pas une annexe, ni un “sujet IT”.

Au contraire, c’est une variable qui change la discussion : ce qu’on finance, ce qu’on reporte, ce qu’on accepte comme risque… et ce qu’on refuse.

Aujourd’hui, la cybersécurité est un levier stratégique. Elle pèse sur la trajectoire, la réputation, la continuité d’activité et, surtout, la capacité d’une entreprise à tenir debout quand le réel frappe.

La vraie bascule : passer de “éviter l’attaque” à “tenir la crise”

Pendant longtemps, la question implicite était simple :

“Comment fait-on pour ne pas se faire attaquer ?”

Bien sûr, cette question reste importante.

Cependant, celle que les dirigeants doivent désormais porter est plus mature (et plus inconfortable) :

“Que se passe-t-il si ça arrive demain matin ?”

Car une crise cyber n’est pas seulement un incident technique.

En pratique, c’est une crise de fonctionnement : production, ventes, logistique, RH, finance, relation client… tout le monde est concerné.

La cyber-résilience, ce n’est donc pas une promesse magique. C’est, au contraire, une capacité très concrète à :

-

anticiper la crise avant qu’elle ne frappe,

-

prévoir comment l’entreprise fonctionne en mode dégradé,

-

décider ce qu’on protège en priorité,

-

organiser qui décide quoi, à quel moment, avec quelles informations.

Ainsi, on touche au cœur du sujet : la décision.

Le test des 72 heures : “On tient comment, sans panique ?”

Un exercice simple met souvent tout le monde d’accord :

“De quoi avons-nous besoin pour tenir 72 heures en mode dégradé ?”

Or 72 heures, ce n’est pas un chiffre au hasard. C’est fréquemment le temps nécessaire pour absorber le choc : sans certitude, avec des informations partielles, sous pression client (et parfois médiatique), et avec des systèmes indisponibles.

Pour être prête, une organisation résiliente a déjà travaillé, avant la crise :

-

des scénarios alignés sur les risques métiers,

-

un plan clair pour continuer à servir les clients, même sans certaines briques IT,

-

une gouvernance de crise simple : qui parle, qui arbitre, qui tranche.

Autrement dit : pas un classeur “PCA” qui rassure sur une étagère.

Mais un dispositif vivant, compris, approprié… et surtout testable.

Le rôle du CISO / RSSI : pas “faire peur”, faire projeter

Dans ce cadre, le rôle du CISO / RSSI change profondément.

Il ne s’agit pas d’alarmer, ni de jouer au messager de l’apocalypse.

Au contraire, il s’agit d’aider le COMEX à se projeter — et à projeter l’entreprise en conditions dégradées.

Les bonnes questions ne sont donc pas techniques. Elles sont opérationnelles et décisionnelles :

-

“Quels processus doivent survivre, quoi qu’il arrive ?”

-

“Qu’est-ce qu’on accepte d’arrêter… et pendant combien de temps ?”

-

“Qui décide, quand on manque d’informations fiables ?”

-

“Qu’est-ce qu’on dit aux clients, aux équipes, aux partenaires ?”

En clair : ce n’est pas un sujet d’IT.

C’est un sujet de leadership.

“Les grands groupes sont mieux préparés”… vraiment ?

On entend souvent :

“Les grands groupes, eux, savent faire.”

Parfois oui. Pourtant, souvent non.

Parce que la taille n’achète pas automatiquement :

-

l’alignement métiers,

-

la clarté de la gouvernance,

-

la répétition des réflexes,

-

la capacité à décider vite… sans se contredire.

Et surtout, dans beaucoup d’organisations (grandes ou non), il reste un angle mort :

les fonctions transverses et les métiers.

DAF, DRH, achats, opérations, communication, juridique…

Ont-ils réellement travaillé leur rôle en crise cyber ?

Pas “en théorie”.

Mais, concrètement : décisions, arbitrages, priorités, messages, modes de fonctionnement.

C’est là que se joue la différence entre une crise gérée… et une crise subie.

La question que les dirigeants doivent pouvoir trancher

Sans entrer dans des détails sensibles, un point mérite d’être posé clairement :

La question n’est pas “Sommes-nous protégés ?”

La question est “Sommes-nous prêts ?”

Être prêt, c’est continuer à délivrer une partie de la valeur, même abîmés.

C’est aussi trancher, malgré l’incertitude.

Enfin, c’est coordonner, même sous stress.

Alors, si vous posiez aujourd’hui ces questions autour de la table :

-

“Si nos systèmes critiques s’arrêtent demain matin, on fait quoi, heure par heure ?”

-

“Qui prend les décisions difficiles… et sur quelles priorités ?”

-

“Qu’est-ce qu’on protège en premier : facturation, production, relation client… et pourquoi ?”

S’il y a du silence, des regards fuyants ou des réponses vagues, ce n’est pas un échec.

Au contraire, c’est un signal.

Car la cybersécurité devient un levier stratégique exactement à cet endroit : quand l’entreprise sait décider vite, ensemble, et tenir en mode dégradé.

Pour aller plus loin sur votre site - consulter nos formations

Liens externes (sources de référence)

Gouvernance cyber IA : quand le risque cyber devient un risque de décision

Gouvernance cyber IA : quand le risque cyber devient un risque de décision

Le message arrive un lundi matin :

« C’est moi. Urgent. Fais le virement maintenant. »

La voix est parfaite. Le ton est celui du dirigeant.

Et pendant quelques secondes, tout le monde y croit.

C’est ça, le basculement : avec l’IA, la cyber n’est plus seulement un sujet “IT”.

C’est un risque de gouvernance, parce qu’il touche directement :

-

la qualité des décisions,

-

la confiance,

-

la réputation,

-

et la continuité du business.

Pourquoi l’IA change la gouvernance du risque cyber

L’IA rend les attaques plus crédibles, plus rapides et plus difficiles à vérifier.

Les deepfakes et voix clonées peuvent reproduire un dirigeant.

Les contenus synthétiques peuvent manipuler une situation (preuves, documents, échanges).

Et certains usages IA peuvent exposer des informations sensibles sans intention malveillante : un prompt, un copier-coller, un partage trop large.

Résultat : une entreprise peut être “bien équipée” côté technique… et se retrouver vulnérable à cause d’un élément humain : une décision prise sous pression, sur une information fausse.

Ce que la gouvernance doit changer (sans transformer la cyber en usine à gaz)

1) IA et cyber ne doivent plus être traitées comme deux sujets séparés

L’IA n’est pas juste un sujet d’innovation.

La cyber n’est pas juste un sujet informatique.

Les deux convergent : on parle de risque métier, avec des impacts concrets sur la stratégie, l’opérationnel et la confiance.

2) Les dirigeants doivent piloter les usages, pas seulement les outils

La question clé n’est pas : “Avons-nous une bonne solution ?”

C’est : “Où l’IA intervient-elle dans nos processus critiques ?”

Parce que c’est là que le risque se matérialise :

-

quand l’IA touche des données sensibles,

-

quand l’IA influence une décision (finance, RH, achats, juridique, production),

-

quand l’IA ouvre une dépendance à un fournisseur ou à une API.

3) La responsabilité doit être claire

Dans beaucoup d’organisations, le risque est dilué :

“C’est un sujet IT.” / “C’est un sujet innovation.” / “C’est un sujet métier.”

La gouvernance évite ça en posant une règle simple :

-

les métiers portent l’usage et la valeur,

-

le RSSI/CISO porte l’évaluation et les contrôles de sécurité,

-

la direction arbitre et assume l’appétence au risque.

La vraie question à mettre sur la table en CA / COMEX / CODIR

Pas : “Êtes-vous prêts à déployer l’IA ?”

Mais :

“Sommes-nous prêts à décider et agir dans un monde où le vrai peut être falsifié, et où l’IA peut multiplier nos surfaces d’attaque ?”

Parce qu’à ce niveau, ce n’est plus un sujet technique.

C’est un sujet de leadership.

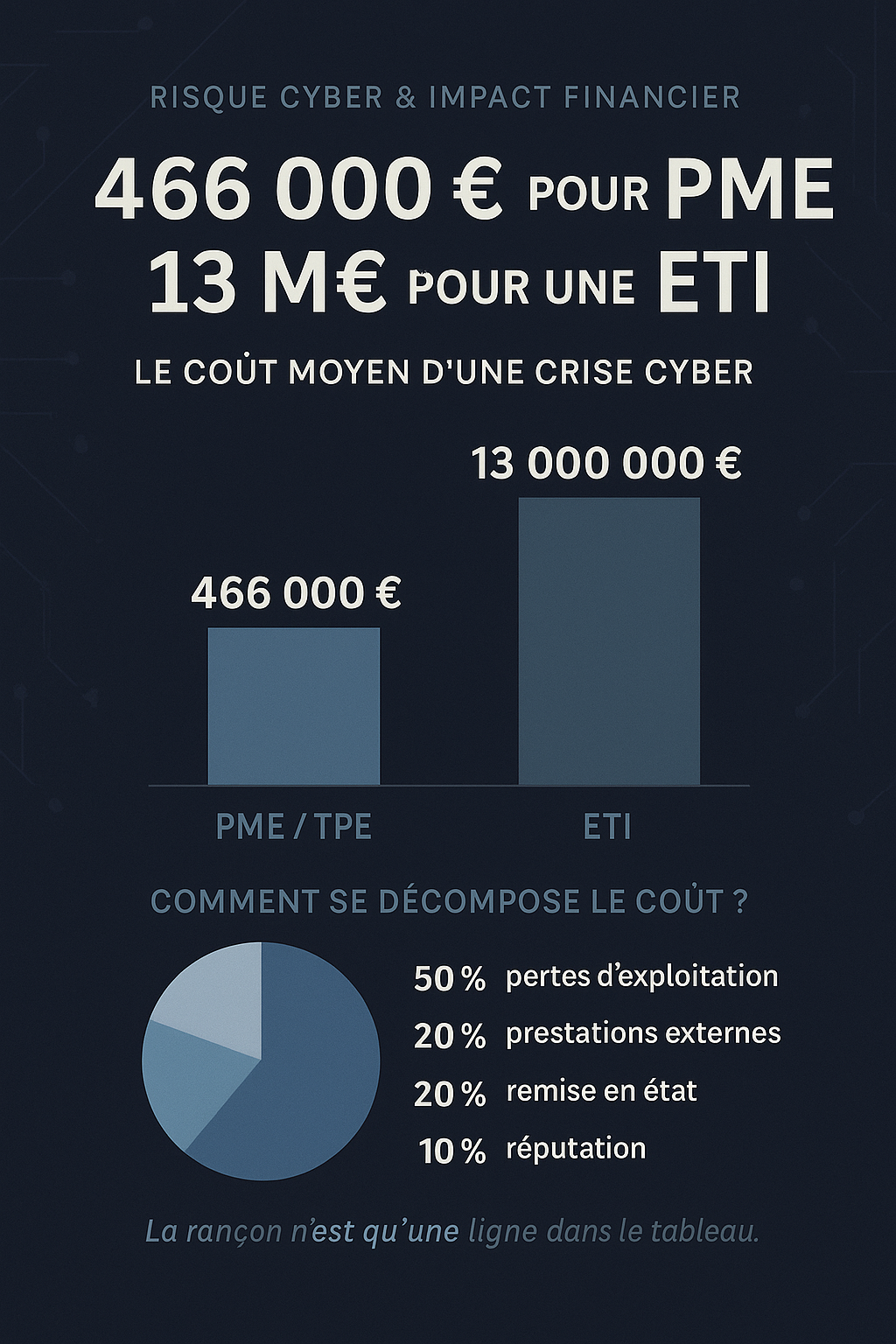

Coût d’une cyberattaque : 466 000 € pour une PME, 13 M€ pour une ETI

Coût d’une cyberattaque : 466 000 € pour une PME, 13 M€ pour une ETI… qui assume vraiment ?

Le coût d’une cyberattaque n’est plus un sujet “IT”. C’est un choc business : arrêt d’activité, pertes d’exploitation, mobilisation de prestataires externes, remise en état du SI, tensions clients… et parfois un impact durable sur la confiance.

Coût d’une cyberattaque : les chiffres qui font basculer une discussion COMEX

On peut connaître ces ordres de grandeur… et pourtant, quand on les remet sur la table, ça recadre tout :

-

466 000 € : coût moyen d’un incident cyber majeur pour une TPE / PME

-

13 M€ : coût moyen pour une ETI

Ce qui compte ici, ce n’est pas le chiffre “pour faire peur”. C’est ce qu’il impose comme question de gouvernance : êtes-vous capables d’encaisser ce choc sans mettre l’entreprise à genoux ?

Répartition du coût d’une cyberattaque : pourquoi ce n’est pas la rançon le sujet

Quand on regarde la structure du coût d’une cyberattaque, on comprend vite : la rançon n’est qu’une ligne parmi d’autres.

-

50 % : pertes d’exploitation (activité à l’arrêt)

-

20 % : prestations externes (forensic, juridique, communication de crise…)

-

20 % : remise en état (SI, outils, durcissement post-crise)

-

10 % : impact réputationnel

Le vrai coût, c’est surtout :

-

du chiffre d’affaires perdu,

-

des semaines de désorganisation,

-

des décisions sous stress,

-

des échanges tendus avec clients, assureurs, partenaires, parfois régulateurs.

Coût d’une cyberattaque : la question simple que le COMEX doit trancher

La question n’est plus seulement : « Sommes-nous bien protégés ? »

Mais : « Sommes-nous prêts ? »

Voici le test le plus concret :

Combien coûte 5 jours d’arrêt réel chez vous ?

Pas un “arrêt théorique”. Un arrêt facturation / production / logistique / support.

-

Quel est le coût d’arrêt par jour ?

-

Quelles activités doivent redémarrer en premier ?

-

Qui décide quand l’information est incomplète ?

-

Quels sont les arbitrages acceptables (service minimal, contournements, priorités clients) ?

5 questions COMEX pour piloter le coût d’une cyberattaque (et pas seulement la technique)

-

Quel est notre coût d’arrêt par jour (CA, pénalités, retards, surcoûts) ?

-

Quel scénario nous met à l’arrêt le plus vite (AD, ERP, messagerie, IT/OT…) ?

-

Qui est “owner” de la décision quand ça devient business (DG/DAF/DO/RSSI) ?

-

Quels prestataires sont prêts (forensic, avocat, communication) avant la crise ?

-

A-t-on déjà fait un exercice “pour de vrai” avec le COMEX ?

Conclusion : remettre le coût d’une cyberattaque au bon endroit (la gouvernance)

Rappeler le coût d’une cyberattaque ne sert pas à dramatiser. Ça sert à ramener la cyber là où elle est devenue incontournable : le pilotage du risque business.

Question directe : votre COMEX sait-il chiffrer noir sur blanc le coût d’une semaine d’arrêt… ou on préfère ne pas regarder ?

Exercice de crise cyber : le déclic d’un PDG d’ETI face à 2 semaines d’arrêt

Quand le PDG pense qu’on exagère

Lors du RETEX à chaud, puis du RETEX à froid, il se tourne vers son RSSI et moi, et nous dit :

“Vous nous avez donné trop d’informations.”

Sauf que non, nous n’avions rien exagéré.

Tout venait d’un scénario réaliste, construit à partir de leur propre organisation, de leurs flux, de leurs dépendances.

En réalité :

-

les informations arrivaient bien,

-

mais elles étaient mal partagées dans la cellule de crise.

Certaines alertes n’étaient pas transmises, d’autres pas analysées.

Le problème ne venait pas du volume d’informations, mais de :

-

la coordination,

-

la communication,

-

et la prise de décision.

Le vrai déclic : “On ne peut pas s’arrêter deux semaines”

À un moment, le PDG se tait, réfléchit, puis lâche cette phrase :

“En fait… on ne peut pas rester plus de deux semaines sans production.”

Ce jour-là, il n’a pas découvert une faille technique,

mais une vulnérabilité business.

Tout —

-

la production pourtant très manuelle,

-

la logistique,

-

la facturation —

dépendait du système d’information.

Ce que l’exercice de crise cyber a révélé, ce n’était pas un problème d’IT.

C’était un risque organisationnel et stratégique.

Et surtout : que son équipe et son organisation n’étaient pas prêtes à gérer une crise cyber.

De la cybersécurité technique à la gouvernance du risque

À partir de là, la cybersécurité a changé de place dans son agenda.

Ce n’était plus un sujet “tech”, mais un enjeu de gouvernance et de résilience collective.

Le COMEX a alors fait évoluer sa posture :

-

Un plan de continuité revu avec des scénarios cyber réalistes ;

-

Des exercices de crise organisés avec les filiales à l’étranger ;

-

Et surtout, une formation du comité de direction à la culture du risque cyber.

Avant toute transformation, il y a toujours une prise de conscience.

Et elle ne vient pas d’un tableau Excel, mais d’une expérience vécue.

Pourquoi un exercice de crise cyber change tout

Un exercice de crise cyber bien conçu :

-

révèle les dépendances critiques entre IT, métiers et direction ;

-

fait apparaître les angles morts de la gouvernance ;

-

montre si la cellule de crise sait décider vite… ou se perd dans les détails ;

-

met en lumière le leadership réel du COMEX sous pression.

En cela, un exercice de crise est un moment précieux, autant sur le plan humain qu’organisationnel — un véritable révélateur du leadership.

Ce PDG n’a pas appris à “parler cyber”.

Il a appris à piloter le risque cyber.

Et vous, où en est votre déclic cyber ?

Si vous êtes RSSI / CISO, vous voyez peut-être déjà le même risque dans votre organisation :

-

dépendances sous-estimées,

-

plan de continuité trop théorique,

-

COMEX peu exposé aux scénarios concrets.

👉 La question n’est pas : “Sommes-nous protégés ?”

Mais : “Combien de temps pouvons-nous vraiment nous permettre d’être à l’arrêt ?”

💬 Et vous :

Quel serait le moment de déclic pour votre propre COMEX face à une crise cyber ?

🔐 De la cybersécurité au levier de performance

🔐 De la cybersécurité au levier de performance

Introduction

La cybersécurité au sein des COMEX n’est plus un sujet purement technique.

Longtemps perçue comme un centre de coût, elle devient aujourd’hui un levier de performance, d’innovation et de confiance.

Mais pour que ce changement s’opère, il faut changer de langage : passer du “cyber” au “business”.

Pourquoi les COMEX doivent s’en emparer

Les COMEX n’ont pas besoin d’un nouveau plan cyber.

Ils ont besoin de comprendre pourquoi ils ne peuvent pas atteindre leurs objectifs business sans la cybersécurité.

Celle-ci soutient la croissance, la réputation et la continuité d’activité.

Autrement dit, sans cybersécurité, aucune stratégie d’entreprise n’est durable.

Donner du sens et de la valeur à la cybersécurité

Donner du sens à la cybersécurité au sein des COMEX, c’est :

✅ Créer un besoin orienté performance et durabilité, pas seulement protection.

✅ Aligner la sécurité sur la feuille de route stratégique : innovation, excellence, réputation.

✅ Traduire les risques techniques en enjeux business : conformité, disponibilité, confiance client, image de marque.

Grâce à cette approche, la cybersécurité devient un accélérateur de développement.

Elle peut même ouvrir de nouveaux marchés et renforcer la valeur perçue de l’entreprise.

Un véritable atout stratégique

La cybersécurité est désormais :

-

Un avantage concurrentiel pour conserver et conquérir des clients.

-

Un facteur de performance financière mesurable.

-

Un prérequis stratégique à toute feuille de route de transformation.

En résumé, elle n’est plus un frein : c’est un levier de réussite.

Trois leviers d’alignement COMEX / CYBER

1️⃣ Parler le langage du business : traduire la cybersécurité en indicateurs de productivité, conformité et confiance.

2️⃣ S’ancrer dans la stratégie : relier la cyber aux priorités de l’entreprise (RSE, innovation, client).

3️⃣ Préparer la vente : comme tout projet stratégique, la cybersécurité doit s’appuyer sur des sponsors internes et un retour sur investissement clair.

Conclusion

Intégrer la cybersécurité au sein des COMEX, c’est adopter une vision moderne du risque et de la performance.

Les dirigeants et les RSSI doivent désormais avancer ensemble :

les uns pour comprendre, les autres pour convaincre.

💬 Et vous, comment votre COMEX intègre-t-il la cybersécurité dans sa stratégie ?

Gestion de crise cyber : votre board saurait-il quoi faire 24h après une cyberattaque ?

Gestion de crise cyber : votre board est-il prêt ?

La gestion de crise cyber est aujourd’hui un enjeu majeur pour toutes les entreprises.

Les 24 premières heures après une cyberattaque sont décisives : réputation, continuité d’activité, impact financier… chaque minute compte.

Mais une question demeure : votre board saurait-il quoi décider dès le lendemain ?

Pourquoi la gestion de crise cyber reste un point faible

Dans beaucoup de PME et ETI, la préparation à la crise cyber n’est pas encore structurée.

On entend souvent :

« Des crises, on en a déjà gérées. Regardez le Covid… »

Sauf que la crise cyber est différente : elle frappe à froid, prend tout le monde de court et laisse les équipes sans réponse.

Même dans les grands groupes, malgré des exercices existants, il reste du chemin pour impliquer les métiers et clarifier la gouvernance.

👉 Découvrez aussi notre guide de la gouvernance cyber pour renforcer la prise de décision au sein du board.

Une crise cyber ne se résout pas uniquement par la technique

Une bonne gestion d’incident cyber ne repose pas seulement sur des outils.

Elle exige une organisation claire et anticipée, fondée sur trois piliers :

-

Un plan de continuité d’activité pour maintenir l’entreprise à flot.

-

Une gouvernance explicite : qui décide, qui communique, qui agit.

-

Des scénarios de crise testés et mis à jour régulièrement.

Sans préparation, les décisions tardent, la communication se brouille et les impacts s’amplifient.

Anticiper la gestion de crise cyber

📌 La bonne nouvelle : une gestion de crise cyber efficace se prépare.

Des leviers concrets permettent de transformer la panique en décisions maîtrisées :

-

Exercices de simulation pour tester la réactivité du COMEX.

-

Évaluation du risque cyber pour mesurer la maturité de l’organisation.

-

Formation des dirigeants à la réponse à une cyberattaque.

Ces démarches permettent de passer de l’improvisation à la décision stratégique.

Former le board à la réponse cyber

Les entreprises les plus résilientes ne sont pas celles qui évitent les attaques, mais celles dont les dirigeants savent agir vite et décider clairement.

Nos programmes de formation à la gestion de crise cyber aident les COMEX et conseils d’administration à structurer leurs décisions, prioriser leurs actions et maintenir la confiance.

👉 Consultez notre article sur la formation COMEX cyber pour renforcer la préparation de vos dirigeants.

Les jeunes adultes, hyperconnectés mais vulnérables face au risque cyber

Les jeunes adultes, hyperconnectés mais vulnérables face au risque cyber

📊 Le rapport annuel publié le 11 septembre 2025 par Cybermalveillance.gouv.fr souligne un constat préoccupant. La population générale progresse dans la prise de conscience cyber. Pourtant, les jeunes adultes (18-34 ans) restent beaucoup plus vulnérables. Hyperconnectés, ils sont devenus la cible privilégiée des cyberattaques.

Pourquoi ? Parce qu’ils sous-estiment encore le risque cyber. Beaucoup adoptent des comportements dangereux : mots de passe faibles, mises à jour oubliées, clics trop rapides sur des liens suspects. Paradoxalement, cette génération, pourtant très familière avec le numérique, reste moins préparée que ses aînés à une évaluation du risque cyber ou à un cyber crisis management.

👉 La raison est simple. Ces jeunes constituent la première génération massivement exposée à Internet dès l’enfance. Mais ils n’ont pas bénéficié d’une véritable formation cybersécurité.

⚠️ Ce constat est alarmant. Car ces jeunes sont – ou seront bientôt – les collaborateurs de demain. Leur manque de préparation fragilise déjà la résilience cyber des entreprises.

Deux leviers doivent donc être activés sans attendre :

1️⃣ En entreprise : déployer des actions de sensibilisation adaptées à leurs usages. Ateliers pratiques, cas concrets et tabletop exercise renforcent la culture cyber.

2️⃣ Dans les écoles et universités : introduire des modules obligatoires des modules de sensibilisation et formation. Pas des cours longs, mais des sessions qui éveillent la conscience, instaurent les bons réflexes et ouvrent la voie vers les métiers de la cyber.

✅ Former cette génération, c’est investir dans la cyber sécurité et surtout préparer un avenir numérique plus sûr.

🌱 La cybersécurité ne se décrète pas. Elle se cultive.

🌱 La cybersécurité ne se décrète pas. Elle se cultive. C'est pourquoi il est essentiel de développer une solide culture de cybersécurité au sein de chaque organisation. La culture de cybersécurité est un atout crucial pour la protection des données.

On peut imposer des règles, déployer des solutions, multiplier les process... néanmoins, une véritable culture liée à la cybersécurité doit aussi intégrer cet aspect crucial.

Mais si les équipes (y compris dirigeantes) n’y adhèrent pas, tout cela reste fragile. Intégrer une dimension culturelle dans la cybersécurité permet d'assurer une adhésion de tous.

La véritable résilience ne vient pas d’un logiciel.

Elle vient d’une culture partagée :

✅ où chacun comprend son rôle, notamment les dirigeants

✅ où la vigilance devient un réflexe pour tous, renforçant ainsi cette culture essentielle de cybersécurité

✅ où le cyber fait partie de la gouvernance, pas seulement de l’IT.

💡 La question à se poser n’est donc pas « Quels outils avons-nous ? », mais : « Quelle culture cyber avons-nous développée ? ». En fin de compte, cette culture de cyber collective détermine notre efficacité.

#CyberRisk,

#CyberSecurity

#Gouvernance

#CultureCyber,

#Comex

#Cyber4leader

💡 Cyber = un sujet organisationnel au service de la résilience opérationnelle

💡 Cyber = un sujet organisationnel au service de la résilience opérationnelle

Un des premiers impacts d’une cyberattaque n’est pas technique.

C’est l’arrêt brutal de la production, de la supply chain, du service client… bref, du cœur de l’activité.

👉 La véritable résilience ne se mesure donc pas uniquement à la solidité des outils IT.

Elle repose sur la capacité de l’organisation à :

-

Anticiper les impacts business d’un cyber risk majeur,

-

Développer une collaboration étroite entre les métiers, la direction et les équipes cyber,

-

Préparer des scénarios de crise pour assurer la continuité de service et maintenir la confiance des clients comme des partenaires, même sous pression.

🎯 La cybersécurité n’est pas un sujet isolé, cantonné aux RSSI et à la DSI.

C’est un enjeu organisationnel et collectif, qui mobilise :

-

La direction et le COMEX, garants de la responsabilité des dirigeants en cybersécurité,

-

Les métiers, directement concernés par l’impact opérationnel,

-

Les équipes cyber, porteuses de l’expertise technique et du cyber crisis management.

Cet alignement est au cœur de la cyber governance moderne : créer une culture commune autour du risque, réduire l’asymétrie entre décideurs et experts, et intégrer la cybersécurité dans la stratégie de résilience globale.

Les nouvelles réglementations comme DORA pour la finance ou NIS2 pour de nombreux secteurs renforcent d’ailleurs cette exigence : démontrer que l’organisation est préparée, qu’elle a anticipé et qu’elle peut réagir sans chaos.

👉 La cybersécurité devient ainsi un véritable levier de résilience opérationnelle et de continuité d’activité.

❓ Et vous : dans votre organisation, qui porte vraiment cette résilience en cas de crise cyber — la DSI, les métiers… ou le COMEX ?

#CyberResilience #Leadership #Gouvernance #Continuité #Cyber4Leaders

🚨 Retour d’expérience : une crise cyber non préparée

🚨 Crise cyber : pourquoi la gouvernance est la clé de la résilience

Une crise cyber peut frapper n’importe quelle organisation, quel que soit son secteur. Récemment, une grande entreprise a été victime d’une attaque qui a totalement bouleversé son fonctionnement.

Ainsi, les conséquences ont été multiples et durables :

👉 plusieurs jours d’activités paralysées,

👉 un service en ligne hors service durant des semaines,

👉 des collaborateurs contraints de rester jour et nuit sur place,

👉 et, surtout, une réputation fortement abîmée auprès des clients et partenaires.

En effet, cette situation démontre clairement qu’une crise cyber n’est pas seulement un problème technique. Au contraire, il s’agit avant tout d’un enjeu de gouvernance et de préparation.

Car lorsqu’elle est mal anticipée, les impacts sont immédiats :

-

des décisions prises dans l’urgence et souvent dans la confusion,

-

des pertes financières qui fragilisent l’entreprise,

-

et une confiance brisée auprès de l’écosystème.

Aujourd’hui, en 2025, il devient donc évident qu’ignorer le risque cyber n’est plus une option. En réalité, la question n’est pas de savoir si une attaque aura lieu, mais bien quand. Pourtant, malgré cette certitude, beaucoup d’organisations demeurent insuffisamment préparées.

De plus, la directive NIS2 change profondément la donne. Elle impose désormais de tester régulièrement les scénarios de crise, d’impliquer directement les dirigeants dans la gouvernance cyber et de renforcer la résilience organisationnelle.

Cependant, loin d’être une contrainte, cette obligation représente une véritable opportunité. En effet, elle permet de transformer la cybersécurité en levier de continuité, de confiance et même de performance durable.

En résumé :

🎯 Pour les dirigeants, la priorité est d’anticiper.

🎯 Pour les CISO et RSSI, la mission est de renforcer la culture cyber au sein du Comex.

➡️ C’est précisément le rôle d’ADHEL : accompagner et former les décideurs pour transformer la contrainte en avantage compétitif.

🤝 Car la résilience ne s’improvise pas. Elle se construit pas à pas, ensemble.

#CyberSécurité #Cyber4Leaders #Résilience #Gouvernance