Qui tient vraiment le volant de la sécurité de l’IA en entreprise ?

Cybersécurité des projets IA : qui tient vraiment le volant ?

La cybersécurité des projets IA se joue dès le premier cadrage, pas à la fin du déploiement. Autrement dit, si personne ne peut dire stop au bon moment, l’entreprise accepte un risque sans le décider.

D’abord, l’IA élargit la surface d’attaque : données, prompts, modèles, agents, connecteurs. Ensuite, elle accélère les offensives : fraude, phishing, deepfakes et automatisation à grande échelle. Enfin, elle complique l’attribution et la maîtrise : un usage “innovant” peut devenir un point d’entrée, même si l’intention initiale reste positive.

Pourquoi la cybersécurité des projets IA échappe souvent à la gouvernance ?

Souvent, les métiers veulent aller vite. Ensuite, les équipes data optimisent la performance. Pendant ce temps, la sécurité arrive trop tard, quand l’architecture et le fournisseur verrouillent déjà les choix. Résultat : personne ne tranche clairement sur la tolérance au risque, alors que le projet engage la responsabilité de l’organisation.

Mettre une gouvernance simple et actionnable

Pour piloter, vous pouvez structurer la cybersécurité des projets IA autour de 5 blocs :

-

Données : classification, traçabilité, droits, et limitation des fuites.

-

Modèles : tests de dérive, évaluation d’exposition, et mesures contre prompt injection / empoisonnement.

-

Usages : règles d’emploi, validation humaine quand nécessaire, et documentation des décisions.

-

Fournisseurs : clauses, responsabilités, auditabilité, et réversibilité.

-

Supervision : observabilité, alertes, et exercices de réponse à incident orientés IA.

La question qui change tout : qui peut dire “stop” ?

Au final, la bonne gouvernance ne dépend pas d’un titre. Elle dépend d’un mandat clair : qui porte l’accountability et qui arbitre quand le business pousse ?

Et chez vous : qui a le pouvoir explicite de freiner un projet IA trop risqué, même s’il est déjà “sponsorisé” ?

Cybersécurité : quand elle devient un levier de décision stratégique

Cybersécurité : quand elle devient un levier de décision stratégique

Salle de réunion. À ce moment précis où le Directeur Général fait glisser le plan stratégique 2026–2030 au centre : objectifs de croissance, priorités, acquisitions possibles… puis le plan d’investissements associé.

Et, au milieu de tout ça — sans être invité — le risque cyber.

Ce n’est pas une annexe, ni un “sujet IT”.

Au contraire, c’est une variable qui change la discussion : ce qu’on finance, ce qu’on reporte, ce qu’on accepte comme risque… et ce qu’on refuse.

Aujourd’hui, la cybersécurité est un levier stratégique. Elle pèse sur la trajectoire, la réputation, la continuité d’activité et, surtout, la capacité d’une entreprise à tenir debout quand le réel frappe.

La vraie bascule : passer de “éviter l’attaque” à “tenir la crise”

Pendant longtemps, la question implicite était simple :

“Comment fait-on pour ne pas se faire attaquer ?”

Bien sûr, cette question reste importante.

Cependant, celle que les dirigeants doivent désormais porter est plus mature (et plus inconfortable) :

“Que se passe-t-il si ça arrive demain matin ?”

Car une crise cyber n’est pas seulement un incident technique.

En pratique, c’est une crise de fonctionnement : production, ventes, logistique, RH, finance, relation client… tout le monde est concerné.

La cyber-résilience, ce n’est donc pas une promesse magique. C’est, au contraire, une capacité très concrète à :

-

anticiper la crise avant qu’elle ne frappe,

-

prévoir comment l’entreprise fonctionne en mode dégradé,

-

décider ce qu’on protège en priorité,

-

organiser qui décide quoi, à quel moment, avec quelles informations.

Ainsi, on touche au cœur du sujet : la décision.

Le test des 72 heures : “On tient comment, sans panique ?”

Un exercice simple met souvent tout le monde d’accord :

“De quoi avons-nous besoin pour tenir 72 heures en mode dégradé ?”

Or 72 heures, ce n’est pas un chiffre au hasard. C’est fréquemment le temps nécessaire pour absorber le choc : sans certitude, avec des informations partielles, sous pression client (et parfois médiatique), et avec des systèmes indisponibles.

Pour être prête, une organisation résiliente a déjà travaillé, avant la crise :

-

des scénarios alignés sur les risques métiers,

-

un plan clair pour continuer à servir les clients, même sans certaines briques IT,

-

une gouvernance de crise simple : qui parle, qui arbitre, qui tranche.

Autrement dit : pas un classeur “PCA” qui rassure sur une étagère.

Mais un dispositif vivant, compris, approprié… et surtout testable.

Le rôle du CISO / RSSI : pas “faire peur”, faire projeter

Dans ce cadre, le rôle du CISO / RSSI change profondément.

Il ne s’agit pas d’alarmer, ni de jouer au messager de l’apocalypse.

Au contraire, il s’agit d’aider le COMEX à se projeter — et à projeter l’entreprise en conditions dégradées.

Les bonnes questions ne sont donc pas techniques. Elles sont opérationnelles et décisionnelles :

-

“Quels processus doivent survivre, quoi qu’il arrive ?”

-

“Qu’est-ce qu’on accepte d’arrêter… et pendant combien de temps ?”

-

“Qui décide, quand on manque d’informations fiables ?”

-

“Qu’est-ce qu’on dit aux clients, aux équipes, aux partenaires ?”

En clair : ce n’est pas un sujet d’IT.

C’est un sujet de leadership.

“Les grands groupes sont mieux préparés”… vraiment ?

On entend souvent :

“Les grands groupes, eux, savent faire.”

Parfois oui. Pourtant, souvent non.

Parce que la taille n’achète pas automatiquement :

-

l’alignement métiers,

-

la clarté de la gouvernance,

-

la répétition des réflexes,

-

la capacité à décider vite… sans se contredire.

Et surtout, dans beaucoup d’organisations (grandes ou non), il reste un angle mort :

les fonctions transverses et les métiers.

DAF, DRH, achats, opérations, communication, juridique…

Ont-ils réellement travaillé leur rôle en crise cyber ?

Pas “en théorie”.

Mais, concrètement : décisions, arbitrages, priorités, messages, modes de fonctionnement.

C’est là que se joue la différence entre une crise gérée… et une crise subie.

La question que les dirigeants doivent pouvoir trancher

Sans entrer dans des détails sensibles, un point mérite d’être posé clairement :

La question n’est pas “Sommes-nous protégés ?”

La question est “Sommes-nous prêts ?”

Être prêt, c’est continuer à délivrer une partie de la valeur, même abîmés.

C’est aussi trancher, malgré l’incertitude.

Enfin, c’est coordonner, même sous stress.

Alors, si vous posiez aujourd’hui ces questions autour de la table :

-

“Si nos systèmes critiques s’arrêtent demain matin, on fait quoi, heure par heure ?”

-

“Qui prend les décisions difficiles… et sur quelles priorités ?”

-

“Qu’est-ce qu’on protège en premier : facturation, production, relation client… et pourquoi ?”

S’il y a du silence, des regards fuyants ou des réponses vagues, ce n’est pas un échec.

Au contraire, c’est un signal.

Car la cybersécurité devient un levier stratégique exactement à cet endroit : quand l’entreprise sait décider vite, ensemble, et tenir en mode dégradé.

Pour aller plus loin sur votre site - consulter nos formations

Liens externes (sources de référence)

Gouvernance cyber IA : quand le risque cyber devient un risque de décision

Gouvernance cyber IA : quand le risque cyber devient un risque de décision

Le message arrive un lundi matin :

« C’est moi. Urgent. Fais le virement maintenant. »

La voix est parfaite. Le ton est celui du dirigeant.

Et pendant quelques secondes, tout le monde y croit.

C’est ça, le basculement : avec l’IA, la cyber n’est plus seulement un sujet “IT”.

C’est un risque de gouvernance, parce qu’il touche directement :

-

la qualité des décisions,

-

la confiance,

-

la réputation,

-

et la continuité du business.

Pourquoi l’IA change la gouvernance du risque cyber

L’IA rend les attaques plus crédibles, plus rapides et plus difficiles à vérifier.

Les deepfakes et voix clonées peuvent reproduire un dirigeant.

Les contenus synthétiques peuvent manipuler une situation (preuves, documents, échanges).

Et certains usages IA peuvent exposer des informations sensibles sans intention malveillante : un prompt, un copier-coller, un partage trop large.

Résultat : une entreprise peut être “bien équipée” côté technique… et se retrouver vulnérable à cause d’un élément humain : une décision prise sous pression, sur une information fausse.

Ce que la gouvernance doit changer (sans transformer la cyber en usine à gaz)

1) IA et cyber ne doivent plus être traitées comme deux sujets séparés

L’IA n’est pas juste un sujet d’innovation.

La cyber n’est pas juste un sujet informatique.

Les deux convergent : on parle de risque métier, avec des impacts concrets sur la stratégie, l’opérationnel et la confiance.

2) Les dirigeants doivent piloter les usages, pas seulement les outils

La question clé n’est pas : “Avons-nous une bonne solution ?”

C’est : “Où l’IA intervient-elle dans nos processus critiques ?”

Parce que c’est là que le risque se matérialise :

-

quand l’IA touche des données sensibles,

-

quand l’IA influence une décision (finance, RH, achats, juridique, production),

-

quand l’IA ouvre une dépendance à un fournisseur ou à une API.

3) La responsabilité doit être claire

Dans beaucoup d’organisations, le risque est dilué :

“C’est un sujet IT.” / “C’est un sujet innovation.” / “C’est un sujet métier.”

La gouvernance évite ça en posant une règle simple :

-

les métiers portent l’usage et la valeur,

-

le RSSI/CISO porte l’évaluation et les contrôles de sécurité,

-

la direction arbitre et assume l’appétence au risque.

La vraie question à mettre sur la table en CA / COMEX / CODIR

Pas : “Êtes-vous prêts à déployer l’IA ?”

Mais :

“Sommes-nous prêts à décider et agir dans un monde où le vrai peut être falsifié, et où l’IA peut multiplier nos surfaces d’attaque ?”

Parce qu’à ce niveau, ce n’est plus un sujet technique.

C’est un sujet de leadership.

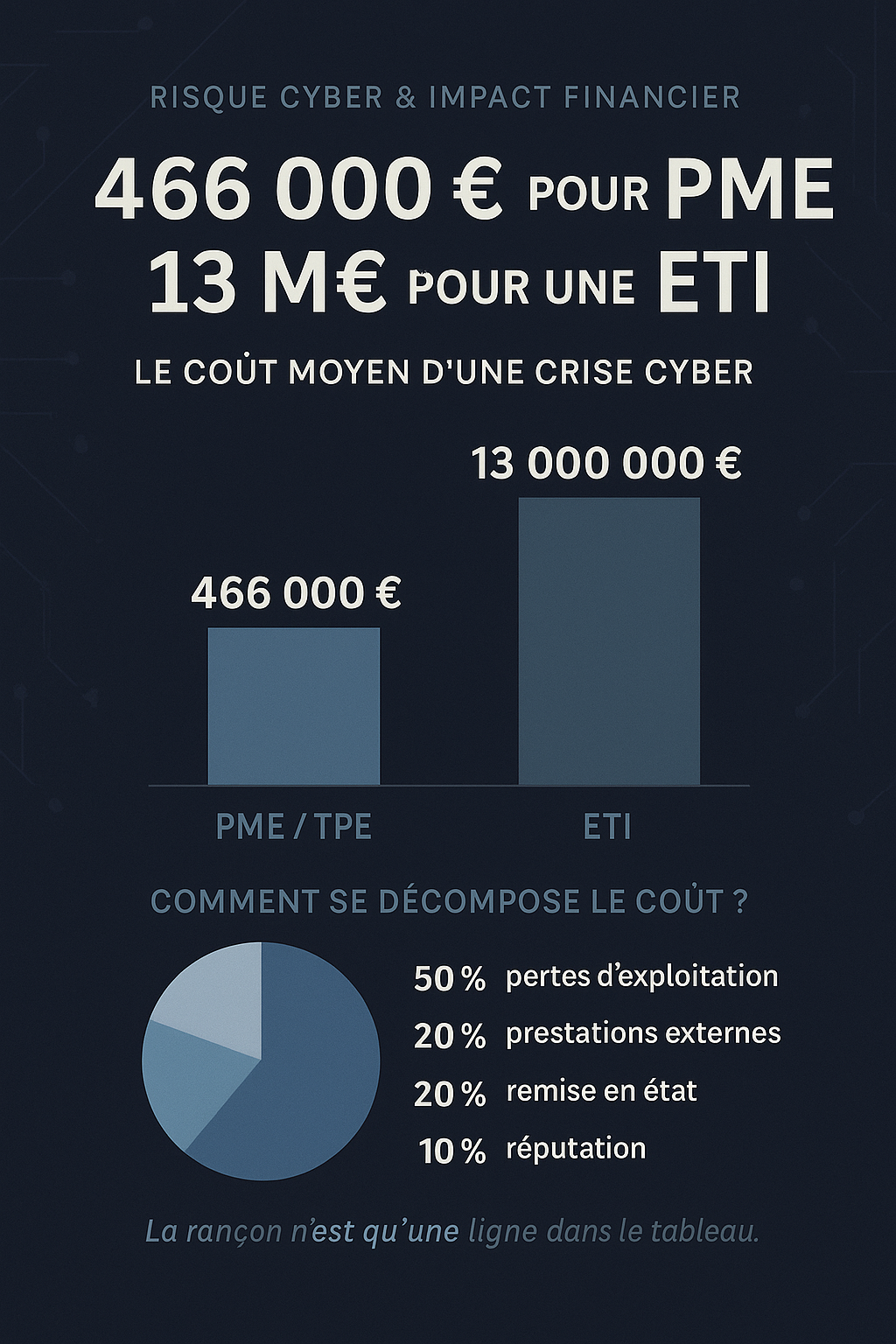

Coût d’une cyberattaque : 466 000 € pour une PME, 13 M€ pour une ETI

Coût d’une cyberattaque : 466 000 € pour une PME, 13 M€ pour une ETI… qui assume vraiment ?

Le coût d’une cyberattaque n’est plus un sujet “IT”. C’est un choc business : arrêt d’activité, pertes d’exploitation, mobilisation de prestataires externes, remise en état du SI, tensions clients… et parfois un impact durable sur la confiance.

Coût d’une cyberattaque : les chiffres qui font basculer une discussion COMEX

On peut connaître ces ordres de grandeur… et pourtant, quand on les remet sur la table, ça recadre tout :

-

466 000 € : coût moyen d’un incident cyber majeur pour une TPE / PME

-

13 M€ : coût moyen pour une ETI

Ce qui compte ici, ce n’est pas le chiffre “pour faire peur”. C’est ce qu’il impose comme question de gouvernance : êtes-vous capables d’encaisser ce choc sans mettre l’entreprise à genoux ?

Répartition du coût d’une cyberattaque : pourquoi ce n’est pas la rançon le sujet

Quand on regarde la structure du coût d’une cyberattaque, on comprend vite : la rançon n’est qu’une ligne parmi d’autres.

-

50 % : pertes d’exploitation (activité à l’arrêt)

-

20 % : prestations externes (forensic, juridique, communication de crise…)

-

20 % : remise en état (SI, outils, durcissement post-crise)

-

10 % : impact réputationnel

Le vrai coût, c’est surtout :

-

du chiffre d’affaires perdu,

-

des semaines de désorganisation,

-

des décisions sous stress,

-

des échanges tendus avec clients, assureurs, partenaires, parfois régulateurs.

Coût d’une cyberattaque : la question simple que le COMEX doit trancher

La question n’est plus seulement : « Sommes-nous bien protégés ? »

Mais : « Sommes-nous prêts ? »

Voici le test le plus concret :

Combien coûte 5 jours d’arrêt réel chez vous ?

Pas un “arrêt théorique”. Un arrêt facturation / production / logistique / support.

-

Quel est le coût d’arrêt par jour ?

-

Quelles activités doivent redémarrer en premier ?

-

Qui décide quand l’information est incomplète ?

-

Quels sont les arbitrages acceptables (service minimal, contournements, priorités clients) ?

5 questions COMEX pour piloter le coût d’une cyberattaque (et pas seulement la technique)

-

Quel est notre coût d’arrêt par jour (CA, pénalités, retards, surcoûts) ?

-

Quel scénario nous met à l’arrêt le plus vite (AD, ERP, messagerie, IT/OT…) ?

-

Qui est “owner” de la décision quand ça devient business (DG/DAF/DO/RSSI) ?

-

Quels prestataires sont prêts (forensic, avocat, communication) avant la crise ?

-

A-t-on déjà fait un exercice “pour de vrai” avec le COMEX ?

Conclusion : remettre le coût d’une cyberattaque au bon endroit (la gouvernance)

Rappeler le coût d’une cyberattaque ne sert pas à dramatiser. Ça sert à ramener la cyber là où elle est devenue incontournable : le pilotage du risque business.

Question directe : votre COMEX sait-il chiffrer noir sur blanc le coût d’une semaine d’arrêt… ou on préfère ne pas regarder ?

Risque cyber : l’angle mort du COMEX quand tout s’accélère

Risque cyber : l’angle mort du COMEX quand tout s’accélère

La scène est devenue banale. Une salle de réunion, des enjeux lourds, des décisions à prendre vite. Le COMEX parle géopolitique, climat, énergie, supply chain, finance. Bref, il parle risques stratégiques.

Puis vient la cyber. Et, souvent, elle change de planète : un slide “IT”, une liste de vulnérabilités, un point “patching”. On écoute poliment… puis on revient au business.

Pourtant, le risque cyber stratégique n’est plus un sujet “à côté”. Aujourd’hui, il amplifie les autres crises. Et quand on le traite à part, on prend des décisions avec une partie du risque invisible.

Géopolitique, climat, supply chain : pourquoi la cyber est devenue le facteur X

Les risques majeurs ne s’additionnent plus. Ils se combinent.

-

Une crise géopolitique peut exposer des filiales, des pays, des prestataires, ou des chaînes logistiques à des attaques opportunistes.

-

Une tension sur la supply chain augmente la dépendance à des partenaires, parfois moins matures, qui deviennent un point d’entrée.

-

Un épisode climatique (inondation, canicule, tempête, tension énergétique) fragilise l’exploitation : procédures dégradées, urgences opérationnelles, contournements… donc une surface d’attaque plus simple.

Autrement dit : la cyber accélère la crise au lieu de rester un risque isolé.

Le vrai problème : on parle cyber “technique” au lieu de parler cyber “business”

Le COMEX sait arbitrer. Il sait gérer l’incertitude. Il sait prioriser.

Mais il décide mieux quand le sujet est exprimé en langage de pilotage :

-

impacts opérationnels (arrêt de production, indisponibilité SI, rupture service),

-

impacts financiers (perte de CA, pénalités, coûts de remédiation),

-

impacts juridiques et réputationnels,

-

impacts sur la stratégie (acquisition, expansion, dépendances, partenaires).

Quand la cyber arrive sous forme “technique”, elle devient un sujet secondaire. Non pas parce qu’elle n’est pas importante, mais parce qu’elle n’est pas traduisible en arbitrage.

Ce que vous risquez si la cyber ne siège pas au même niveau que les autres risques

Quand la cyber n’est pas intégrée à la gouvernance, l’organisation accepte (souvent sans le dire) trois choses :

-

Des décisions stratégiques prises avec une vision partielle du risque numérique

Par exemple : externalisation, croissance internationale, nouveaux partenaires, nouvelles plateformes… sans cartographier les dépendances et scénarios cyber associés. -

Une responsabilité dirigeante engagée, mais non préparée

En cas de crise, les questions arrivent vite : qui décide ? selon quels seuils ? quelle priorité : continuité, sécurité, communication, conformité ? -

Un RSSI exposé, attendu, mais sans mandat clair

On lui demande d’être “garant”, tout en le laissant hors des arbitrages clés. Résultat : tension, incompréhension, et décisions tardives.

À l’inverse : à quoi ressemble une gouvernance qui intègre le risque cyber stratégique

La bascule est simple à décrire : le COMEX ne “fait pas de cyber”. Il pilote un risque au même niveau que les autres.

Concrètement :

-

On parle scénarios plutôt que “vulnérabilités”.

-

On parle business impact plutôt que “patch management”.

-

On arbitre selon des seuils : arrêt tolérable, pertes acceptables, délais de reprise, priorités métier.

-

On prépare la crise comme un réflexe : rôles, décisions, communications, exercices.

Ensuite, la technique retrouve sa place : elle sert la stratégie, au lieu de l’encombrer.

3 leviers concrets pour mettre la cyber à la table du COMEX

1) Relier chaque risque stratégique à un scénario cyber

Exemples de questions qui parlent au COMEX :

-

“Si un partenaire critique est compromis, quel est notre impact à J+1, J+3, J+7 ?”

-

“Si une filiale devient la cible d’une attaque opportuniste, que coupe-t-on ? que maintient-on ?”

-

“Si nos opérations passent en mode dégradé (climat/énergie), quel est le plan cyber de continuité ?”

2) Mettre en place un format d’arbitrage lisible en 10 minutes

Un bon format COMEX tient sur peu de pages :

-

Top 3 scénarios (simples, réalistes, business),

-

Impacts + seuils + décisions attendues,

-

Dépendances critiques (fournisseurs, cloud, outils clés),

-

Plan d’actions priorisé (ce qui réduit vraiment le risque).

3) Passer d’un “projet crise” à un entraînement régulier

La crise cyber n’arrive jamais “quand c’est prêt”. Donc il faut créer de la mémoire organisationnelle :

-

exercices courts (45–60 min) orientés décisions,

-

simulations “métier” (production, logistique, finance, communication),

-

debrief immédiat : 3 décisions à améliorer, 3 actions à lancer.

Checklist rapide : votre COMEX est-il prêt sur le risque cyber stratégique ?

Cochez mentalement :

-

Le COMEX suit des scénarios cyber avec impacts business.

-

Les seuils de décision sont connus (arrêt, coupure, reprise, communication).

-

Les dépendances critiques (fournisseurs / cloud / partenaires) sont gouvernées.

-

Un exercice de crise cyber a eu lieu au cours des 12 derniers mois.

-

Le RSSI participe aux arbitrages stratégiques qui créent du risque.

Si vous cochez 0–2, la cyber est probablement encore “en bout de couloir”.

Conclusion : la cyber n’est plus un sujet à part

Le COMEX parle déjà de risques systémiques : géopolitique, climat, supply chain, finance. La question n’est plus “faut-il parler cyber ?”. La question est :

est-ce que votre gouvernance voit la cyber comme un risque stratégique… ou comme un sujet IT ?

Question directe (pour engager)

Aujourd’hui, dans votre organisation, le risque cyber siège-t-il vraiment à la même table que les autres risques… ou reste-t-il encore en bout de couloir ?

Géopolitique, climat, supply chain et risque cyber : pourquoi votre COMEX doit tout relier

Géopolitique, climat, supply chain et risque cyber : pourquoi votre COMEX doit tout relier

Quand un COMEX se réunit, il parle déjà de risques.

Il discute tensions géopolitiques, ruptures de la chaîne d’approvisionnement, aléas climatiques et risques financiers ou commerciaux.

Ces sujets entrent directement dans les revues de risques, les plans stratégiques et les arbitrages budgétaires.

Ils menacent clairement le business, la croissance et la réputation de l’entreprise.

En revanche, le risque cyber arrive souvent à part.

On le cantonne à un rapport RSSI, à une slide IT ou à un comité technique.

Pourtant, Géopolitique, climat, supply chain et risque cyber forment aujourd’hui un système de risques complètement connecté.

Si vous les séparez dans la gouvernance, vous acceptez une vision partielle du risque global.

Pourquoi le risque cyber reste encore à part

Dans beaucoup d’organisations, le risque cyber garde une image :

-

trop technique, réservée aux équipes IT ou sécurité ;

-

trop complexe, avec un vocabulaire difficile à suivre ;

-

trop éloignée des décisions de terrain et des scénarios business.

Ainsi, le sujet remonte dans des comités dédiés, loin du COMEX.

On le réduit à des projets de conformité, des mises à jour ou des outils techniques.

De ce fait, le COMEX voit surtout la cyber comme un centre de coûts, rarement comme un levier de résilience.

C’est un problème, car Géopolitique, climat, supply chain et risque cyber obéissent à la même logique : ce sont des risques stratégiques capables de :

-

interrompre l’activité,

-

dégrader la confiance des clients,

-

engager la responsabilité des dirigeants.

COMEX et cybersécuritéGéopolitique, climat, supply chain et risque cyber : un système de risques connectés

Le risque cyber ne vit plus en silo. Au contraire, il accélère ou amplifie les autres crises.

1. Géopolitique et risque cyber

Dans un contexte de tension géopolitique :

-

le profil de vos filiales à l’étranger attire davantage l’attention ;

-

certains secteurs d’activité deviennent des cibles pour des raisons économiques ou politiques ;

-

des fournisseurs situés dans des zones sensibles se retrouvent en première ligne.

Des attaquants exploitent ce contexte pour lancer des actions de :

-

sabotage (arrêt de production, indisponibilité de services) ;

-

pression (ransomware pour bloquer vos opérations) ;

-

décrédibilisation (vol ou exposition de données).

Ainsi, ignorer le lien entre géopolitique et risque cyber revient à sous-estimer une partie essentielle du risque global.

2. Climat, énergie et vulnérabilité des systèmes

Les épisodes climatiques majeurs et les tensions sur l’énergie perturbent aussi le numérique :

-

certains sites physiques deviennent inaccessibles ;

-

des systèmes d’information passent en mode dégradé ou en urgence ;

-

la disponibilité des équipes techniques baisse fortement.

Dans ces conditions, des systèmes fragilisés, des équipes sous pression et des procédures mal maîtrisées ouvrent une surface d’attaque idéale.

Un acteur malveillant peut alors profiter de cette situation.

Ainsi, Géopolitique, climat, supply chain et risque cyber se rejoignent : une crise climatique ou énergétique peut devenir plus grave lorsqu’une attaque cyber la suit ou l’exploite.

3. Supply chain : vos partenaires comme point d’entrée

La supply chain concentre désormais une part importante du risque cyber :

-

un prestataire d’infogérance peu mature en sécurité ;

-

un éditeur de logiciel compromis ;

-

un partenaire logistique qui subit une cyberattaque.

Dans ces cas, l’attaquant s’appuie sur un maillon plus faible pour remonter progressivement vers votre système d’information.

Lorsque la supply chain se tend, le risque augmente encore : moins d’alternatives, plus de dépendances et davantage de pression sur les délais.

Ne pas intégrer le risque cyber dans les réflexions supply chain revient donc à piloter la continuité d’activité avec une carte incomplète des vulnérabilités.

Ce qui se passe quand le risque cyber reste en bout de couloir

Quand le COMEX traite encore le cyber à distance, plusieurs dérives apparaissent.

1. Des décisions stratégiques prises avec une vision partielle du risque

Le COMEX prend des décisions majeures sur la base de :

-

analyses géopolitiques structurées ;

-

cartographies climatiques et énergétiques ;

-

modélisations financières détaillées.

Pourtant, le risque numérique associé reste parfois flou, voire implicite.

Concrètement, cela conduit à :

-

lancer des projets structurants avec un niveau d’exposition cyber sous-estimé ;

-

signer des contrats critiques sans exigences minimales de cybersécurité pour les partenaires ;

-

faire des choix technologiques qui créent des dépendances difficiles à gérer en cas de crise.

2. Une responsabilité des dirigeants engagée, mais peu anticipée

Un incident cyber majeur :

-

peut arrêter l’activité pendant plusieurs jours ou semaines ;

-

peut exposer des données sensibles (clients, salariés, partenaires, R&D) ;

-

peut déclencher des sanctions, des enquêtes ou des contentieux.

Les dirigeants se trouvent attendus sur la préparation, la détection, la réaction et la communication.

Si Géopolitique, climat, supply chain et risque cyber ne sont pas pensés ensemble, la question surgit très vite en cas de crise :

“Pourquoi ce scénario n’avait-il pas été anticipé au niveau de la gouvernance ?”

3. Un RSSI exposé, mais sans réel support

Dans ce contexte, le RSSI :

-

porte seul une partie du risque ;

-

reste en première ligne lors des incidents ;

-

peine à faire passer certains arbitrages : budgets, priorisation de projets, exigences vis-à-vis des partenaires.

Le fossé se creuse alors entre :

-

ce que le COMEX croit avoir couvert,

-

et ce que les équipes opérationnelles perçoivent comme réellement exposé.

Quand le risque cyber atteint le même niveau que les autres risques stratégiques

La bonne nouvelle, c’est que cette situation peut évoluer.

Vous n’avez pas besoin de transformer le COMEX en comité technique pour y parvenir.

1. Le COMEX parle “business impact”, pas “patch management”

Lorsque le risque cyber rejoint le niveau des autres risques stratégiques, le discours change.

Le RSSI présente alors :

-

des scénarios concrets : arrêt de production, impossibilité de facturer, blocage logistique, atteinte à la réputation ;

-

des impacts chiffrés : jours d’arrêt, pertes de revenus, pénalités contractuelles, coût de remédiation.

Ainsi, la discussion ne tourne plus autour du “niveau de sécurité”, mais autour de la capacité de l’entreprise à encaisser un choc numérique dans un contexte déjà tendu, qu’il soit géopolitique, climatique ou lié à la supply chain.

2. Les arbitrages intègrent enfin le cyber risk management

Progressivement, les décisions d’investissement, de transformation ou de partenariat :

-

intègrent une analyse conjointe : Géopolitique, climat, supply chain et risque cyber ;

-

incluent des critères de cybersécurité pour les partenaires critiques ;

-

s’accompagnent de plans d’actions pour ramener le risque à un niveau acceptable.

La cybersécurité devient alors une variable stratégique, et non plus seulement une ligne de coût à optimiser.

3. La préparation à la crise devient un réflexe, pas un projet ponctuel

Les organisations les plus matures :

-

organisent régulièrement des exercices de crise cyber avec le COMEX ;

-

testent des scénarios combinant géopolitique, climat, supply chain et risque cyber ;

-

clarifient à l’avance qui décide quoi, dans quel délai et sur la base de quelles informations.

Cette préparation crée un véritable réflexe de gouvernance : les crises ne se gèrent plus en silos, mais comme un ensemble de risques interconnectés.

Comment faire évoluer concrètement votre gouvernance ?

Pour passer à l’action, vous pouvez engager plusieurs chantiers très concrets :

-

Intégrer le cyber au registre des risques stratégiques, au même niveau que les risques géopolitiques, climatiques et supply chain.

-

Demander au RSSI une présentation orientée “business impact” plutôt que “liste de projets techniques”.

-

Inscrire à l’ordre du jour du COMEX un point dédié : “Géopolitique, climat, supply chain et risque cyber : cartographie croisée des risques”.

-

Lancer un premier exercice de crise cyber croisant au moins deux dimensions (par exemple, crise géopolitique + attaque sur un fournisseur).

-

Renforcer les exigences vis-à-vis des partenaires et fournisseurs, en intégrant des clauses cyber dans les contrats et appels d’offres.

Et maintenant : où siège vraiment le risque cyber chez vous ?

En résumé, Géopolitique, climat, supply chain et risque cyber ne forment plus quatre dossiers séparés.

Ils constituent les pièces d’un même puzzle : celui de la résilience globale de votre organisation.

Alors, une question simple, mais directe :

Aujourd’hui, dans votre gouvernance, le risque cyber siège vraiment à la même table que les autres risques…

ou reste-t-il toujours en bout de couloir, dans un comité à part ?

✈️ En déplacement, vos données voyagent aussi : les bons réflexes cyber pour les dirigeants

✈️ Cybersécurité en déplacement : protégez vos données

Cybersécurité en déplacement : protégez vos données n’est plus un sujet réservé aux experts. Dès que vous partez en voyage professionnel, vos ordinateurs, vos téléphones et vos documents traversent les frontières avec vous. Ainsi, un simple contrôle ou une confiscation temporaire peut exposer des informations clés de votre entreprise.

Pourtant, quelques gestes simples suffisent souvent à réduire fortement le risque.

Pourquoi la cybersécurité en déplacement concerne les dirigeants

Lors d’un déplacement, vous êtes plus exposé que d’habitude. En effet, vous cumulez plusieurs facteurs de risque :

-

contrôles douaniers plus intrusifs,

-

réseaux Wi-Fi publics dans les hôtels, aéroports ou salons,

-

vols, pertes ou accès non autorisés aux appareils.

Par exemple, plusieurs start-ups françaises parties à un salon international ont vu leurs ordinateurs confisqués plusieurs heures par les autorités. Pendant ce temps, leurs données étaient hors de leur contrôle. Là, Cybersécurité en déplacement : protégez vos données devient tout de suite très concrète.

Cybersécurité en déplacement : protégez vos données avant de partir

Avant même de monter dans l’avion, vous pouvez déjà agir.

D’abord, évitez d’emporter toute votre entreprise avec vous :

-

Limitez les données présentes sur vos appareils aux seuls dossiers utiles pour le déplacement.

-

Utilisez, si possible, un ordinateur et un téléphone dédiés aux voyages.

-

Vérifiez avec votre RSSI ou votre DSI les applications réellement nécessaires.

Ensuite, renforcez les accès :

-

activez le chiffrement des disques,

-

mettez en place l’authentification multifacteur,

-

mettez à jour vos mots de passe avant un déplacement sensible.

Ainsi, vous appliquez déjà dans les faits Cybersécurité en déplacement : protégez vos données.

Sur place : quelques réflexes simples

Une fois sur place, les bons réflexes restent essentiels.

Tout d’abord, ne perdez pas vos appareils de vue :

-

gardez vos ordinateurs et vos téléphones avec vous autant que possible,

-

évitez de les laisser dans une chambre d’hôtel ou dans un coffre de voiture.

Ensuite, faites attention aux réseaux :

-

limitez l’usage des Wi-Fi publics,

-

utilisez un VPN d’entreprise dès que vous accédez à des outils internes,

-

évitez les opérations les plus sensibles sur ces réseaux.

Enfin, surveillez vos usages de messagerie :

-

évitez les échanges sensibles sur des applications non validées,

-

séparez clairement usages personnels et usages professionnels.

Après le voyage : vérifier et ajuster

Au retour, il est utile de prendre un court temps de recul.

D’abord, signalez tout incident ou situation douteuse : confiscation, perte, vol, comportement étrange d’un appareil. Votre RSSI ou votre DSI pourra alors décider d’une analyse ou d’une réinstallation.

Ensuite, prenez quelques minutes pour un mini retour d’expérience :

-

Qu’est-ce qui s’est bien passé ?

-

Où vous êtes-vous senti exposé ?

-

Quelles situations n’avaient pas été anticipées ?

Ainsi, chaque déplacement améliore le suivant.

Dirigeants : une question avant votre prochain vol

Avant votre prochain voyage, faites une courte pause et posez-vous cette question :

Si mon ordinateur ou mon téléphone restait bloqué à la douane, qu’est-ce que je risquerais vraiment ?

Souvent, cette simple question suffit à changer la façon dont vous préparez vos déplacements… et à faire de la Cybersécurité en déplacement : protégez vos données un réflexe de dirigeant.

Le RSSI, traducteur du risque pour les dirigeants 🗣️

RSSI traducteur du risque cyber : comment parler impact business aux dirigeants

Le RSSI traducteur du risque cyber est aujourd’hui une pièce maîtresse de la gouvernance.

Il ne se contente plus de “faire de la sécu” ou de gérer des patchs : il aide les dirigeants à comprendre ce que représente concrètement un incident cyber en termes d’impact business, de continuité d’activité et d’image.

En adoptant ce rôle de RSSI traducteur du risque cyber, vous faites le pont entre le langage technique et celui du COMEX. Vous permettez ainsi à l’entreprise de prendre des décisions claires, assumées et alignées avec sa stratégie.

RSSI traducteur du risque cyber : un rôle au-delà de la technique

Le RSSI n’est plus un technicien isolé dans l’IT.

Désormais, le RSSI traducteur du risque cyber agit comme un pédagogue auprès des dirigeants :

-

il relie les mondes de l’IT, des métiers et du juridique,

-

il traduit des vulnérabilités techniques en enjeux stratégiques,

-

il éclaire les décisions plutôt qu’il ne les subit.

Ainsi, la cybersécurité sort du périmètre “projet IT” pour devenir un véritable sujet de gouvernance, de performance et de résilience.

Parler impact business plutôt que jargon technique

Le leadership cyber commence réellement quand le RSSI quitte le langage du “patch” pour adopter celui de l’impact business.

Au lieu de dire :

“Nous avons une vulnérabilité critique sur tel système.”

vous pouvez dire :

-

“Nous avons un risque d’arrêt de production pendant X jours sur telle activité.”

-

“Nous exposons un risque de perte de chiffre d’affaires estimé à X M€.”

-

“Nous risquons une rupture de service pour nos clients stratégiques.”

De cette façon, le RSSI traducteur du risque cyber ne parle plus en CVE ni en protocoles, mais en priorités business, engagements clients, réputation et conformité.

C’est exactement ce que le COMEX attend pour pouvoir arbitrer.

Aligner le risque cyber avec la stratégie de l’entreprise

Ensuite, il est essentiel de relier chaque action cyber à la stratégie globale de l’entreprise.

Un plan de continuité, un projet NIS2 ou une mise en conformité RGPD ne sont pas de simples projets IT. Ce sont :

-

des leviers de résilience opérationnelle,

-

des garanties de conformité réglementaire,

-

des assurances de continuité de business.

En tant que RSSI traducteur du risque cyber, vous pouvez, par exemple, montrer comment :

-

un PCA sécurise la capacité à livrer les clients malgré une attaque,

-

un projet NIS2 protège les activités critiques et la chaîne de valeur,

-

la conformité RGPD contribue à la confiance des clients et des partenaires.

Ainsi, vous ne vous positionnez plus comme “celui qui freine les projets”, mais comme un acteur de la performance durable.

Pour aller plus loin sur ce sujet, vous pouvez découvrir notre approche d’accompagnement des COMEX sur les enjeux cyber.

Faire vivre le risque cyber au COMEX

Un exercice de gestion de crise sur table bien conçu vaut souvent dix présentations PowerPoint.

Lorsqu’un COMEX vit un scénario réaliste :

-

clients qui n’arrivent plus à commander,

-

sites de production ralentis ou à l’arrêt,

-

équipes métiers qui improvisent,

-

régulateurs et médias qui commencent à appeler,

il comprend immédiatement ce que signifie un risque cyber pour son business.

C’est là que le RSSI traducteur du risque cyber prend toute sa place : il ne se contente plus d’alerter, il met les dirigeants en situation de décider.

Si vous souhaitez voir concrètement comment cela peut se passer, vous pouvez consulter notre page dédiée aux exercices de gestion de crise cyber sur table.

Donner du sens, pas faire peur

Le rôle du RSSI n’est pas de faire peur, ni de brandir l’épouvantail du “Big One cyber”.

Au contraire, le RSSI traducteur du risque cyber :

-

donne du sens aux investissements,

-

clarifie les arbitrages,

-

propose des scénarios et des options,

-

aide les dirigeants à assumer leurs décisions.

Ainsi, la cybersécurité devient un sujet de gouvernance et de communication stratégique, et non plus seulement une ligne budgétaire ou un centre de coûts opaque.

Comment ADHEL accompagne les RSSI dans ce rôle de traducteur du risque

Chez ADHEL, nous aidons les RSSI et CISO à renforcer ce rôle de traducteur du risque cyber auprès des dirigeants, notamment à travers :

-

des formations au leadership cyber orientées COMEX et métiers,

-

des exercices de gestion de crise sur table construits sur vos scénarios réels,

-

un travail sur le storytelling du risque : comment présenter, prioriser et défendre vos enjeux devant la direction.

Notre objectif est simple : vous aider à parler COMEX autant que cyber, pour que vos messages ne soient plus “entendus poliment”, mais réellement pris en compte.

👉 Si vous voulez passer d’un rôle de “gardien technique” à celui de RSSI traducteur du risque cyber reconnu par vos dirigeants, parlons-en.

Vous n’êtes pas obligé de le faire seul.

🚩 Gouverner le risque cyber, ce n’est pas une affaire de patchs

🚩 Gouverner le risque cyber, ce n’est pas une affaire de patchs

On parle encore trop souvent de cybersécurité en termes de technologies, de correctifs ou de conformité.

Mais le vrai sujet, c’est la gouvernance du risque cyber.

Car la cybersécurité n’est pas un enjeu technique : c’est un enjeu de gouvernance, de responsabilité et de leadership.

💼 De la technologie à la gouvernance

Les dirigeants ne pilotent pas des pare-feux, ni un nombre d’incidents ou de vulnérabilités.

Ils pilotent des risques, des impacts et des décisions. Et parmi eux, le risque cyber est désormais stratégique.

Le rôle du COMEX ? Traduire la menace numérique en langage business : impact financier, continuité d’activité, réputation, conformité.

Le rôle du RSSI / CISO ? Apporter la grille de lecture, les indicateurs et les scénarios de gestion de crise qui permettent au COMEX de décider en connaissance de cause.

Le point commun ? La responsabilité.

Juridique, économique, mais surtout collective.

🌍 Gouverner le risque cyber, c’est gouverner l’entreprise

Gouverner le risque cyber, c’est accepter que la résilience ne dépend plus seulement du service IT, mais de la capacité de toute l’organisation à anticiper, arbitrer et rebondir.

Les réglementations comme NIS2, DORA ou le RGPD rappellent une évidence :

👉 La cybersécurité fait désormais partie intégrante de la gouvernance d’entreprise.

Et les dirigeants qui s’en saisissent tôt en font un levier de confiance, d’innovation et de compétitivité.

🎯 Le vrai indicateur de maturité cyber

La maturité cyber d’un COMEX ne se mesure pas à la quantité de patchs appliqués,

mais à la qualité des décisions prises avant la crise — en matière de prévention, anticipation et résilience.

💡 Former les dirigeants, c’est leur donner les clés pour gouverner le risque cyber au même titre que le risque financier ou juridique.

👉 Lire plus sur la gouvernance du risque cyber et la responsabilité des dirigeants sur le site ADHEL (lien en commentaire)

ou contactez-moi en message privé pour en parler.

#cyberresilience

#responsabilitedirigeants

#cyberriskmanagement

#gouvernanceduriskecyber

#cyber4leaders

Du jargon technique au langage financier : comment parler au Comex

Du jargon technique au langage financier : comment parler au Comex

À chaque présentation au Comex, le scénario est le même :

le RSSI déroule son rapport cyber… et les visages restent polis, mais détachés mais manque d'intégrer le langage financier pour parler cybersécurité au Comex.

Pourquoi ? Parce que le Comex ne pense pas technique, il pense risque, impact et rentabilité.

Tant que les chiffres cyber ne sont pas traduits en langage financier, ils restent abstraits.

Un taux de conformité à 85 %, un backlog de 200 vulnérabilités ou un patch non appliqué ne disent rien du risque business. Il est crucial de mettre en avant le langage financier Comex cybersécurité.

Alors, comment capter l’attention du Comex ?

Voici la méthode 👇

1. Partir du risque métier, pas du système d’information

Un dirigeant ne veut pas savoir si le pare-feu est bien configuré.

Il veut comprendre le coût d’une indisponibilité du CRM pendant 48 heures.

Traduire une faille en perte potentielle de chiffre d’affaires, c’est déjà parler le langage du Comex.

C’est replacer la cybersécurité dans le contexte du risque opérationnel et financier, favorable à l'utilisation du langage financier Comex cybersécurité.

2. Relier chaque mesure de cybersécurité à un levier économique

Une action cyber n’est pas une dépense :

c’est une assurance contre un risque financier majeur.

💡 Un euro investi dans la résilience, c’est plusieurs milliers économisés en cas de crise.

Présenter les projets cyber comme des investissements de protection d’actifs modifie profondément la perception du Comex.

Vous ne parlez plus de budget, mais de rendement du risque.

3. Valider les chiffres avec les métiers

Avant chaque présentation, préparez vos données clés avec la DAF, les opérations ou la production.

Un chiffre contesté en plein Comex détruit la crédibilité du RSSI.

En revanche, une donnée validée par les métiers crée un effet inverse :

vous gagnez en légitimité et en alignement stratégique. L'intégration du langage financier Comex cybersécurité améliore cette perception.

La confiance du Comex se construit sur la cohérence entre les chiffres cyber et les indicateurs business, en utilisant adéquatement le langage financier Comex cybersécurité.

Visualiser l’exposition au risque cyber

Cartographiez les risques cyber comme les risques financiers ou opérationnels :

probabilité, impact, niveau d’exposition.

Présentez-les dans un format visuel, synthétique et comparable aux autres tableaux de bord de gestion.

Cette approche transforme un rapport technique en outil de décision stratégique.

5. Faire de la cybersécurité un sujet de gouvernance

Le véritable enjeu n’est pas de vulgariser la cybersécurité.

C’est de l’aligner sur la logique de pilotage du Comex : performance, continuité, retour sur investissement.

À ce prix, la cybersécurité cesse d’être un centre de coûts pour devenir un levier de résilience et de gouvernance.